카테고리 없음

[ncp] vpc 만드는법 private subnet

Mini_96

2025. 1. 9. 13:51

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

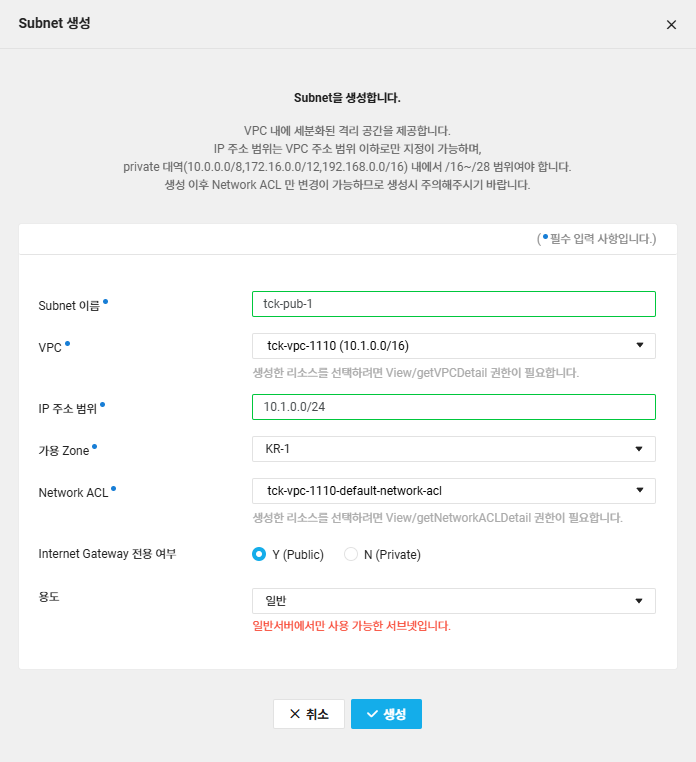

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성

private subnet의 Route Table 업데이트

private 인스턴스에서 인터넷 접속 확인

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성

private subnet의 Route Table 업데이트

private 인스턴스에서 인터넷 접속 확인

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성

private subnet의 Route Table 업데이트

private 인스턴스에서 인터넷 접속 확인

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성

private subnet의 Route Table 업데이트

private 인스턴스에서 인터넷 접속 확인

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성

private subnet의 Route Table 업데이트

private 인스턴스에서 인터넷 접속 확인

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성

private subnet의 Route Table 업데이트

private 인스턴스에서 인터넷 접속 확인

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성

private subnet의 Route Table 업데이트

private 인스턴스에서 인터넷 접속 확인

NCP 배포 시도하기

1. VPC 생성

VPC란?

- VPC는 퍼블릭 클라우드(Public Cloud) 상에 논리적으로 완전하게 분리된 고객 전용 네트워크를 제공하는 서비스.

- 클라우드 서비스(ex: NCloud, AWS)에는 당연히 여러 개의 서버와 데이터센터가 존재.

- 이때 VPC가 존재하지 않았던 시기에는 모두 동일한 네트워크를 사용했었다.

- VPC를 사용하게 되면 사용자별로 독립된 네트워크를 사용할 수 있게 된다.

- 최대 /16 의 IP 네트워크 공간 제공 (IP 대역 : RFC 1918)

2. Subnet 생성

Subnet

- Subnet은 VPC의 IP주소 범위

- 할당된 VPC를 용도에 맞게 네트워크 공간을 세분화하여 사용 가능하다

- /16 ~ /28의 네트워크 주소 할당 가능

- Internet Gateway 연결한 Subnet은 인터넷과 연결 가능, 연결을 하지 않을 경우 인터넷 접속이 제한된 네트워크로 활용 가능

- 기본적으로 Public Subnet을 만들게 되면 자동으로 Route Table에 Internet Gateway와 관련된 설정이 추가된다.

public subnet 만들기

- Subnet의 CIDR을 VPC의 범위 내에서 설정할 수 있다

- 10.0.0/24로 설정한다면 최대 256개 IP를 사용할 수 있다

- 이 공간에 배치되는 서버는 각각 공인 IP를 1개씩 연결할 수 있다

private subnet 만들기

- Subnet의 CIDR을 public subnet과 비슷한 방식으로 설정하면 되는데, 이때 두 개의 서브넷이 동일한 ip 대역을 사용하면 안된다.

- 예를 들어 public에서 10.0.0.0/24를 사용한다면, private에서는 10.0.1.0/ 부터 사용가능

- 이 공간에 배치되는 서버는 기본적으로 인터넷에서 수신되는 트래픽을 허용하지 않는다

- NAT Gateway를 이용한다면 인터넷 통신 가능

3. Network ACL 설정

4. 서버 생성

private 서버

- 기본 설정

- 별도의 인증키

- acg 규칙 설정

5. public 인스턴스에서 private 인스턴스 접속

ssh-add 에러 해결

- ssh-add를 이용해서 key forwarding을 하려고 했지만 실패

- 관리자모드로 powershell을 실행하여 ssh-agent를 실행시킨 후 등록

로컬 환경에서 public 인스턴스에 ssh -A 로 접속 후, public 인스턴스에서 private 인스턴스로 다시 한번 ssh로 연결

6. NAT Gateway설정

- NAT Gateway를 생성하려면 먼저 NAT 서브넷이 필요하다

- 이후에 NAT Gateway 생성